Chiffrage des données au repos, audit régulier des accès, sécurité sur site et surveillance des fuites de données, nombreuses sont les mesures pour protéger vos données d’entreprise. Mais toutes ces mesures s’effondrent rapidement si les utilisateurs dévoilent, sciemment ou non, leurs mots de passes. Comment s’en prémunir ? Quelles actions, quelles méthodes ? Un tour d’horizon en 2021 des enjeux de la gestion des accès privilégiés.

Les vols d’identifiants sont monnaie courante

La niveau de sécurité d’un système d’information est généralement tributaire de son maillon le plus faible. Souvent, celui-ci est l’utilisateur : il est difficile de trouver l’équilibre parfait entre gêne minimale et sécurité maximale.

Phishing, ransomware, social engineering, ou parfois même vol physique de données, les occasions de se faire subtiliser ses identifiants sont nombreuses, et les recours parfois trop tardifs. Régulièrement, de gigantesques listes d’identifiants et mots de passe font leur apparition sur Internet. Parfois, ce sont les administrateurs système qui sont en cause, suite à une mauvaise configuration serveur, à une mise en ligne accidentelle d’une base de données de test, ou simplement parce que l’application utilisée par votre entreprise n’applique pas certaines mesures de sécurité nécessaires. En exploitant ces failles, certains individus réussissent à rassembler des listes impressionnantes d’identifiants utilisateurs, souvent valides.

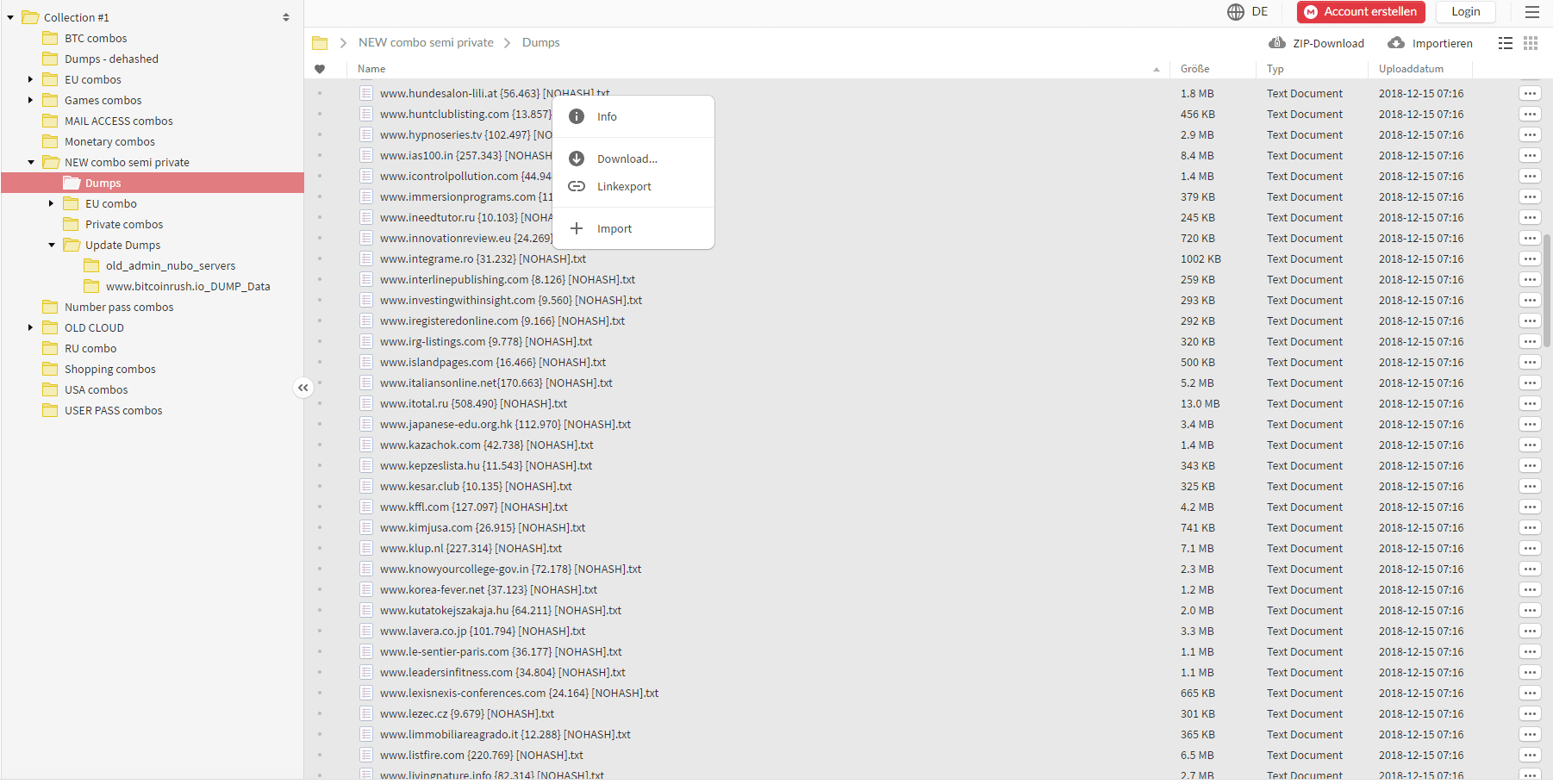

A date, la plus grande liste de comptes s’appelle « Collection #1 » ; fuitée en 2019, elle contient 2,7 milliards de lignes, 773 millions d’adresses e-mail uniques, ainsi que des mots de passe associés à chacune de ces lignes, en clair.

Source : Troy Hunt

Cette liste ne contient pas l’identité des sites dont la base de données aurait fuité ; il serait donc tentant de penser qu’une telle liste soit inexploitable. Bien malheureusement, les utilisateurs réutilisent pour la plupart leurs mots de passe, rendant ces attaques tout à fait viables, même si les identifiants n’ont pas été volés depuis vos systèmes : on appelle cette technique le credential stuffing. Cela consiste à tester sur une cible des paires de noms d’utilisateurs et mots de passe volées depuis une de ces sources de comptes volés, dans l’espoir qu’un utilisateur ait réutilisé son mot de passe.

Akamai, un fournisseur majeur de services Internet, estimait en 2017 que le credential stuffing pouvait coûter aux entreprises jusqu’à 5 millions de dollars par attaque, principalement en temps d’arrêt d’application, en perte de clientèle et en temps investi par les équipes informatiques. Additionnellement, une perte monétaire de $500 000 à 54 millions de dollars a été estimée, en supposant que respectivement 1 % à 100 % des comptes de vos utilisateurs sont compromis.

Ce même fournisseur indiquait que le nombre des attaques à base de credential stuffing sur les fournisseurs de services financiers ne cessait d’augmenter, avec une augmentation de 45% du nombre d’attaques entre 2019 et 2020. 3,4 milliards d’attaques utilisant spécifiquement ce mode d’action ont été menées sur les services en ligne de banques du monde entier sur la seule année 2020.

Vols d’identifiants : notre responsabilité à tous

En plus de la perte de temps et d’argent que le credential stuffing engendre, si une telle brèche de données impacte votre entreprise, votre responsabilité légale peut aussi être engagée : le RGPD, Règlement Général pour la Protection des Données, définit un identifiant et un mot de passe comme données personnelles. Ainsi, toute fuite d’identifiants ou de données, que ce soit ou ne soit pas par négligence, doit être notifiée à tous les utilisateurs dès qu’elle est constatée ; tout manquement à cette obligation peut contraindre votre entreprise à verser jusqu’à 2 % de son chiffre d’affaires en réparation de cette brèche.

Quelles techniques de mitigation ?

S’ils ne sont pas inévitables, les vols et pertes d’identifiants peuvent être mitigés :

La sensibilisation des collaborateurs

La première ligne de défense se situe du côté des utilisateurs de ces identifiants. Proposez des formations spécifiques pour identifier le phishing, encourager les utilisateurs à rapporter toute brèche qu’ils constateraient, ou toute perte d’identifiants qu’ils subiraient, sans répercussions.

Plus tôt cette perte d’identifiants est constatée, plus vite elle peut être traitée ; dans le cas d’une dissémination d’une partie ou de la totalité de votre base clients, vous pourrez également vous protéger plus vite des conséquences d’une fuite de données si vous la repérez suffisamment vite.

Renforcer la sécurité par l’adaptation des protocoles de sécurité

Historiquement, il avait été recommandé de changer très régulièrement son mot de passe. Plus précisément, le NIST, l’institut de standardisation technologique américain, conseillait de modifier son mot de passe fréquemment, usuellement tous les 42 jours, au maximum. Toutefois, il a été constaté qu’une telle politique poussait les utilisateurs à utiliser un mot de passe bien plus faible, sachant qu’il devra le modifier dans un futur proche.

Il a été aussi trouvé qu’un mot de passe long est plus sûr qu’un mot de passe complexe ; les conseils du NIST appellent à un minimum de 8 caractères.

Mais un mot de passe sécurisé ne suffisant plus, il faut également faire appel à des techniques d’authentification appelées “multifactorielles” :

Mettre en place une authentification multi-facteur (2FA, MFA)

Une authentification multi-facteur, en vérifiant la tentative de connexion d’un utilisateur à travers quelque chose qu’il a (un générateur de mots de passe temporaires), en plus de quelque chose qu’il connaît (son mot de passe traditionnel) ajoute une couche de sécurité dans le cas d’attaques dues à des fuites de données.

L’utilisateur prouve qu’il est bien l’instigateur de la connexion grâce à son smartphone, grâce à un appareil générateur dédié, à travers une clé physique de sécurité (de type FIDO) ou à travers un livret de codes à usage unique. Si le système est bien implémenté (et ne permet pas de réinitialiser ces facteurs supplémentaires via e-mail, ou permet d’outrepasser celui-ci en cas d’indisponibilité), le niveau de sécurité est grandement relevé.

Attention toutefois aux SMS d’authentification, les cartes SIM pouvant être détournées directement auprès des opérateurs de téléphonie mobile.

Mettre en place des dispositifs d’audit d’accès et de gestion des accès privilégiés

Dans le cadre d’accès à des ressources d’entreprise, il peut être opportun d’adjoindre à ces politiques un système d’audit permanent d’accès aux ressources, et de gestion des accès privilégiés. En utilisant un système de jump-box, à l’accès sécurisé, on peut aisément limiter et contrôler l’accès aux ressources, en forçant un « goulot d’étranglement ». Celui-ci autorisera la capture des échanges, l’enregistrement granulaire des accès, et permettra également de ne pas révéler les identifiants de connexion à certains systèmes, au profit de l’identification de l’utilisateur, via un système de « coffre-fort ».

Ces systèmes permettent également de pouvoir révoquer rapidement l’accès à toutes les ressources privilégiées, sans devoir réinitialiser des mots de passe parfois inaccessibles.

J’ai subi une fuite d’identifiants, ou bien on a volé mes identifiants : que faire ?

Dans le premier cas, l’urgence absolue est de désactiver l’accès à toutes les ressources privilégiées. Une fois cela fait, un mécanisme d’invalidation de tous les comptes d’utilisateurs doit être déclenché, pour que ceux-ci puissent réinitialiser leur mot de passe. Il faut également, sous 72h d’après le RGPD, prévenir tous les utilisateurs affectés par une telle fuite d’informations.

Si vos identifiants ont été volés, il est important de faire un « mini-audit » personnel : si vous utilisez le mot de passe que l’on vous a volé sur plusieurs services, tous les comptes sur ces services sont considérés comme compromis, et les mots de passe devront être réinitialisés immédiatement, individuellement, sur chaque service.

Nos conseils

Dans le cadre de votre entreprise, il est important de mettre l’accent sur l’audit permanent des accès à privilèges, et sur une politique de mots de passe saine, afin de minimiser l’impact que les fuites de données pourraient avoir. Sans être absolument inévitables, des accidents arrivent, et peuvent coûter très cher aux opérations d’une société. L’importance de l’authentification à multiples facteurs, et du contrôle des accès privilégiés est un rempart puissant face aux fuites d’identifiants.

Sonema accompagne ses clients depuis plus de 30 ans sur leurs besoins croissants en connectivité, et propose également des solutions de contrôle d’accès privilégiés (PAM), d’authentification multi-facteur et d’audit de sécurité. Pour plus d’informations, contactez-nous.